💬 Группа, поддерживаемая Северной Кореей, захватила Google Find Hub в ходе кампании по краже учетных данных от 2025-11-28

👑 Premium-робот: получай более 20-ти торговых идей в день!

👑 Premium-робот: получай более 20-ти торговых идей в день!

Группа, поддерживаемая Северной Кореей, захватила Google Find Hub в ходе кампании по краже учетных данных

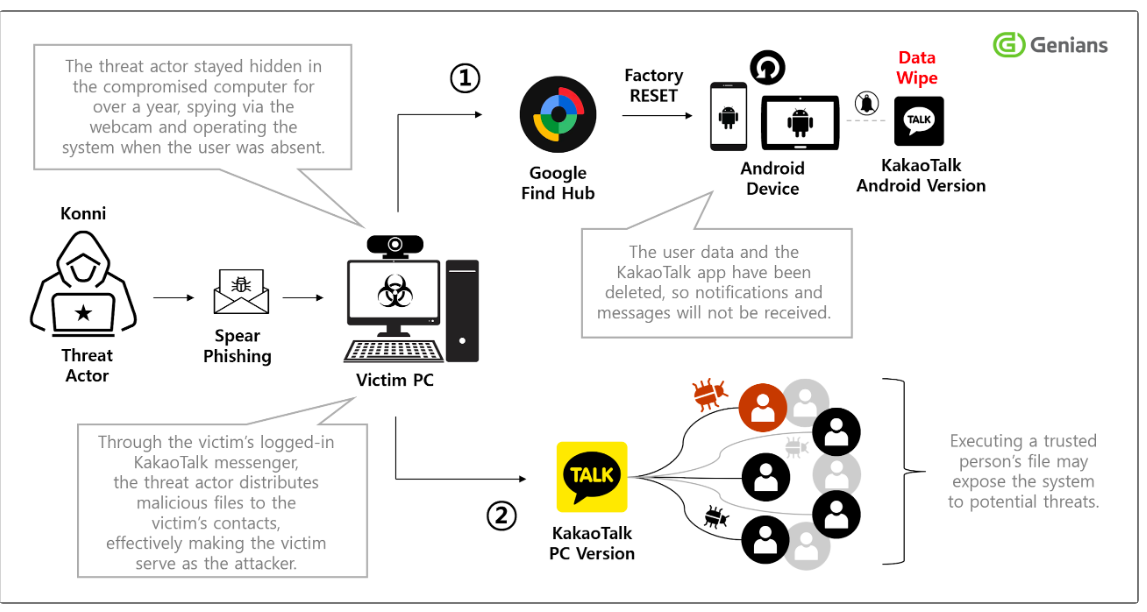

Северокорейская хакерская группа Konni обнаружила новый набор атак, в которых впервые используется функция отслеживания активов Google Find Hub. Атаки нацелены как на устройства Android, так и на Windows с целью кражи данных и получения удаленного управления.

Активность, обнаруженная в начале сентября 2025 года, показала, что атаки могут использовать сервисы Google по отслеживанию активов Find Hub, что приводит к несанкционированному удалению личных данных.

Взлом начинается с цепочки атак, в которой Конни рассылает фишинговые электронные письма целям, чтобы получить доступ к их компьютерам. Затем они используют сеансы чат-приложения KakaoTalk, вошедшие в систему жертвы, для отправки вредоносных данных своим контактам в виде ZIP-архива.

Центр безопасности Genians (GSC) в техническом отчете заявил: «Злоумышленники выдавали себя за психологов и северокорейских правозащитников, распространяя вредоносное ПО, замаскированное под программы снятия стресса».

По мнению следователей, целевые фишинговые электронные письма исходят от законных компаний, таких как Национальная налоговая служба. Этот трюк заставляет пользователей открывать вредоносные вложения, содержащие трояны удаленного доступа, такие как Lilith RAT, которые могут получить контроль над зараженными компьютерами и отправлять дополнительные полезные данные.

Злоумышленник может оставаться скрытым на взломанном компьютере более года, шпионя через веб-камеру и управляя системой в отсутствие пользователя. GSC заявила: «В этом процессе доступ, полученный во время первоначального вторжения, позволяет контролировать систему и собирать дополнительную информацию, а тактика уклонения обеспечивает долгосрочное сокрытие».

Хакеры могут украсть учетные данные учетных записей Google и Naver жертвы. Заполучив украденные пароли Google, хакеры используют их для входа в Google Find Hub и удаленного стирания данных со своих устройств.

Например, эти хакеры вошли в резервную учетную запись электронной почты, указанную в Naver, и удалили электронные письма с предупреждениями Google. Кроме того, они очистили папку «Корзина» в почтовом ящике, чтобы скрыть свои следы.

Хакеры также используют ZIP-файл. Он распространяется через приложение для обмена сообщениями, содержащее вредоносный пакет Microsoft Installer (MSI) под названием «Stress Clear.msi». В этом пакете используется юридическая подпись, предоставленная китайской компании для аутентификации внешнего вида приложения. После запуска он использует пакетный сценарий для выполнения базовой настройки.

Затем он запускает сценарий Visual Basic (VBScript), который отображает ложное сообщение об ошибке, связанное с проблемой совместимости языкового пакета, в то время как вредоносные команды выполняются в фоновом режиме.

Вредоносная программа в чем-то похожа на Lilith RAT, но из-за обнаруженных изменений ей было присвоено кодовое имя EndRAT (также известное как EndClient RAT исследователем безопасности Ови Либером).

Genians заявили, что участники Konni APT также использовали сценарий AutoIt для запуска версии Remcos RAT 7.0.4, которая была публично раскрыта 10 сентября 2025 года группой, ответственной за ее обслуживание. Теперь хакеры используют в своих атаках более новые версии троянца. Quasar RAT и RftRAT, еще один троян, использованный Кимсуки в 2023 году, также были обнаружены на целевых устройствах.

Южнокорейская компания по кибербезопасности заявила: «Это говорит о том, что вредоносное ПО адаптировано для операций, ориентированных на Корею, и что получение соответствующих данных и проведение углубленного анализа требуют значительных усилий».

Эта атака определенно является продолжением кампании Konni APT, которая связана с группировками Кимсуки и APT 37, поддерживаемыми правительством Северной Кореи.

В то же время ENKI сообщила, что Lazarus Group использовала обновленную версию вредоносного ПО Comebacker в атаках на оборонные и аэрокосмические компании с использованием специально созданных документов Microsoft Word в качестве приманки в рамках шпионской операции. Они утверждают, что работают в Airbus, Edge Group и Индийском технологическом институте Канпура, чтобы обманывать людей.

Между тем, как сообщает Cryptopolitan, второй заместитель министра иностранных дел Ким Джин На объявил, что Южная Корея рассматривает возможность введения санкций против Северной Кореи из-за безудержной преступности в сфере криптовалют и что сотрудничество с США имеет решающее значение.

Ограничение / снятие ответственности (дисклеймер): Вся информация на этом сайте предоставляется исключительно в информационных целях и не является предложением или рекомендацией к покупке, продаже или удержанию каких-либо ценных бумаг, акций или других финансовых инструментов. Авторы контента не несут ответственности за действия пользователей, основанные на предоставленной информации. Пользователи обязаны самостоятельно оценивать риски и проконсультироваться со специалистами перед принятием каких-либо инвестиционных решений. Вся информация на сайте может быть изменена без предварительного уведомления.

Свежие новости по теме: Криптовалюта, NFT и криптобиржи

-

Криптовалюта и NFT

«Биткойн — это деньги на предъявителя, не требующие разрешения»: Адам Бэк

2025-11-28 просмотры: 204 -

Криптовалюта и NFT

Группа, поддерживаемая Северной Кореей, захватила Google Find Hub в ходе кампании по краже учетных данных

2025-11-28 просмотры: 271 -

Криптовалюта и NFT

Tether нанимает старших трейдеров металлов HSBC для увеличения золотых резервов

2025-11-28 просмотры: 323 -

Криптовалюта и NFT

Мошенник, стоящий за крупнейшей конфискацией биткойнов в Великобритании, приговорен к 11 годам тюремного заключения

2025-11-28 просмотры: 223 -

Криптовалюта и NFT

Китайская организация по надзору за кибербезопасностью утверждает, что США пять лет назад украли биткойны на 13,2 миллиарда долларов

2025-11-28 просмотры: 205 -

Криптовалюта и NFT

Sygnum Bank: «Учреждения оптимистичны в отношении биткойнов и альткойнов, но 2026 год……»

2025-11-28 просмотры: 258 -

Криптовалюта и NFT

Edge и Node присоединяются к децентрализованному доверию LF

2025-11-28 просмотры: 390 -

Криптовалюта и NFT

Токеномика обмена монадами! Казначейство США выпустило руководство по ETF! Coinbase анонсирует платформу ICO!

2025-11-28 просмотры: 363 -

Криптовалюта и NFT

Сеть Moca расширяет магазин AIR Shop 40 миллионами билетов

2025-11-28 просмотры: 252