💬 Acurast собирает 11 миллионов долларов на превращение смартфонов в конфиденциальные вычислительные узлы от 2025-12-02

👑 Premium-робот: получай более 20-ти торговых идей в день!

👑 Premium-робот: получай более 20-ти торговых идей в день!

Acurast собирает 11 миллионов долларов на превращение смартфонов в конфиденциальные вычислительные узлы

Проект децентрализованных конфиденциальных вычислений на базе смартфонов Acurast собрал 11 миллионов долларов, заявив о защите от несанкционированного доступа на потребительских телефонах и безопасной проверке оборудования.

Согласно объявлению в четверг, опубликованному Cointelegraph, Acurast привлекла 11 миллионов долларов от соучредителя Ethereum и основателя Polkadot Гэвина Вуда, основателя MN Capital Майкла ван де Поппе и основателя GlueNet Огла и других. Проект нацелен на запуск своей основной сети 17 ноября и планирует выпустить вместе с ней собственный токен ACU.

Основатель Acurast Алессандро Де Карли заявил, что «миллиарды смартфонов — это самое проверенное в боях оборудование на земле» и что компания надеется сократить расходы, используя их для «проверяемых, конфиденциальных вычислений».

Network Explorer сообщает, что почти 150 000 телефонов уже присоединились к сети и обработали более 494 миллионов транзакций, что позволяет развернуть почти 94 200 услуг.

«Мы убираем посредников, сокращаем затраты и предоставляем безопасные, не требующие доверия вычисления кому угодно, где угодно и без центра обработки данных», — заявил Де Карли.

Связанный: Децентрализованные вычислительные сети демократизируют глобальный доступ к ИИ

Конфиденциальные вычисления на стороннем оборудовании?

Acurast заявляет, что это позволяет кому угодно предоставлять конфиденциальные вычисления — когда пользователи, имеющие физический доступ к смартфонам, на которых установлено программное обеспечение узла, не могут получить доступ к данным, используемым для вычислений. Для этого требуется настройка, которая с высокой степенью уверенности гарантирует, что владелец смартфона не сможет изменить программное обеспечение таким образом, чтобы поставить под угрозу эту секретность.

С этой целью разработчики проекта реализовали серию проверок, чтобы убедиться, что на смартфоне установлено одобренное производителем программное обеспечение, которое не поставит под угрозу его предположения о безопасности. Тем не менее, аналогичные меры применялись разработчиками банковских приложений в течение многих лет только для того, чтобы сообщества пользовательских прошивок, таких как Graphene OS, могли найти обходные пути, позволяющие им запускать приложения на своих несанкционированных установках. Де Карли сказал, что это не относится к приложению Acurast.

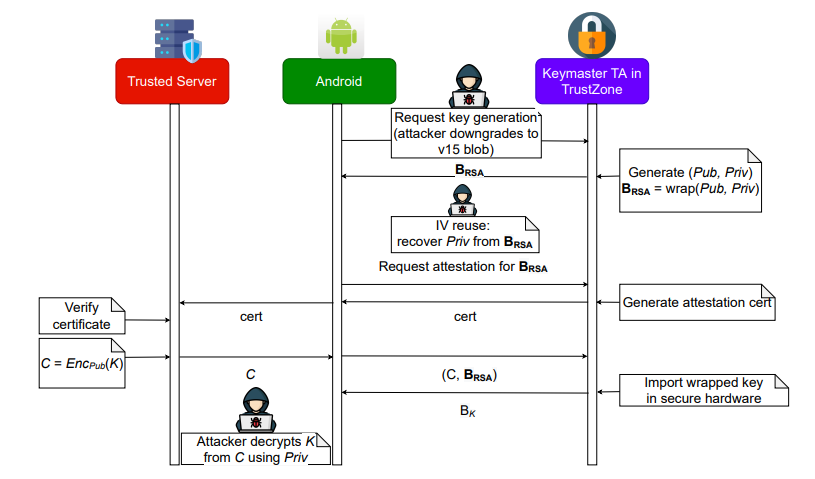

Де Карли сообщил Cointelegraph, что приложение процессора Acurast отправляет пары аппаратных ключей с аттестацией ключей в протокол Acurast. Если они не совпадают с данными, предоставленными производителем смартфона, «процессор Acurast не сможет получить действительную аттестацию и, следовательно, не сможет участвовать в сети».

Де Карли сказал, что «это гарантирует, что может быть подключено только подлинное и сертифицированное оборудование», а неподходящие среды «не могут быть подключены, потому что они не получают подписанное подтверждение, прикрепленное к их ключам», то есть владелец телефона не может вмешиваться в пользовательские данные или среду выполнения.

Связанный: Дубай переходит к регулированию машинной экономики с помощью сети DePIN peaq

Ограничения безопасности

Тем не менее, предположение о безопасности нарушается, если одобренная производителем операционная система смартфона — iOS или Android — правильно эксплуатируется вредоносным ПО или ее законным владельцем.

Де Карли в основном отверг эту идею, заявив, что «если вам удастся найти эксплойт, который позволит вам это сделать, вы фактически имеете право на многомиллионное вознаграждение, и эксплойт будет исправлен вскоре после этого», указав в качестве примера на программу Google по вознаграждению за обнаружение ошибок.

Тем не менее, в прошлом такие уязвимости действительно обнаруживались.

Например, в операционной системе Samsung TrustZone в 2022 году была обнаружена атака с повторным использованием AES-GCM IV с помощью мастера ключей, которая позволяла извлекать защищенные ключи и злоупотреблять аттестацией. Более того, злоумышленник, уже скомпрометировавший процесс приложения или ядро, скорее всего, сможет зашифровать и расшифровать контент, но не сможет извлечь сам закрытый ключ.

Журнал: Следующие большие прорывы блокчейна: что смотреть

Ограничение / снятие ответственности (дисклеймер): Вся информация на этом сайте предоставляется исключительно в информационных целях и не является предложением или рекомендацией к покупке, продаже или удержанию каких-либо ценных бумаг, акций или других финансовых инструментов. Авторы контента не несут ответственности за действия пользователей, основанные на предоставленной информации. Пользователи обязаны самостоятельно оценивать риски и проконсультироваться со специалистами перед принятием каких-либо инвестиционных решений. Вся информация на сайте может быть изменена без предварительного уведомления.

Свежие новости по теме: Криптовалюта, NFT и криптобиржи

-

Криптовалюта и NFT

Цена Solana вырастет до 180 долларов из-за роста доходов от DApp и роста объемов DEX

2025-12-02 просмотры: 386 -

Криптовалюта и NFT

Аналитик прогнозирует бычий разворот Кардано по мере ослабления давления продавцов

2025-12-02 просмотры: 238 -

Криптовалюта и NFT

Разработчик отмечает основные риски в предлагаемом софт-форке биткойнов с сокращенным объемом данных

2025-12-02 просмотры: 351 -

Криптовалюта и NFT

Куда движется Dogecoin, когда киты накопили 4,72 млрд DOGE за две недели?

2025-12-02 просмотры: 318 -

Криптовалюта и NFT

xAI Илона Маска получает новое финансирование в размере 15 миллиардов долларов и достигает оценки в 200 миллиардов долларов

2025-12-02 просмотры: 235 -

Криптовалюта и NFT

Почему цена Биткойна падает? Он даже упал ниже 99 000 долларов – объясняет Big Bull Кэти Вуд

2025-12-02 просмотры: 218 -

Криптовалюта и NFT

Разработчики принимают меры в отношении альткоина, значительно снижая цену: они начинают обратный выкуп

2025-12-02 просмотры: 354 -

Криптовалюта и NFT

Сможет ли PEPE удержать эту поддержку, поскольку ожидается целевой показатель в $0,00001924?

2025-12-02 просмотры: 327 -

Криптовалюта и NFT

Цена AB выросла на 52%, поскольку WLFI, связанная с Трампом, приносит стейблкоин в размере 1 доллара США в сеть AB

2025-12-02 просмотры: 228